このチュートリアルでは、Burp Suiteでの作業範囲を設定する方法について説明します。ターゲットスコープでは、テストしたいURLとホストを正確にBurpに伝えます。これにより、ブラウザや他のサイトから発生するノイズをフィルタリングし、関心のあるトラフィックに集中できるようになります。

この先に進むにはportswigger.netのアカウントが必要です。まだ持っていない場合、登録は無料で、Webセキュリティアカデミーへのフルアクセスが可能となります。

前回のチュートリアルを完了していない場合は、先に実施しておくことを推奨します。Burp Proxyによるリクエストの変更を参照してください。

Burpブラウザを起動し、次のURLにアクセスします:

https://portswigger.net/web-security/information-disclosure/exploiting/lab-infoleak-in-error-messages

ページが読み込まれたら、Access the labをクリックします。プロンプトが表示されたら、portswigger.netのアカウントでログインしてください。数秒後、あなた専用の偽のショッピングサイトが表示されます。

ブラウザで、いくつかの製品ページをクリックしてサイトを探索します。

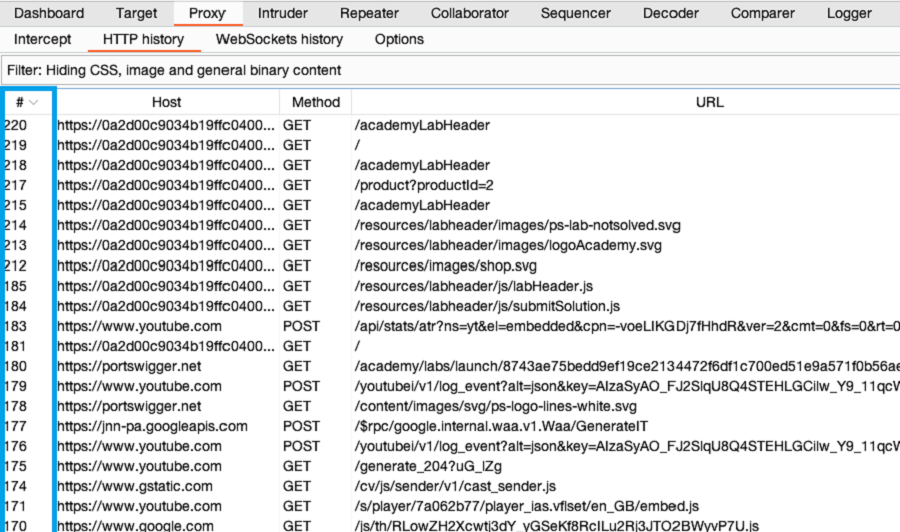

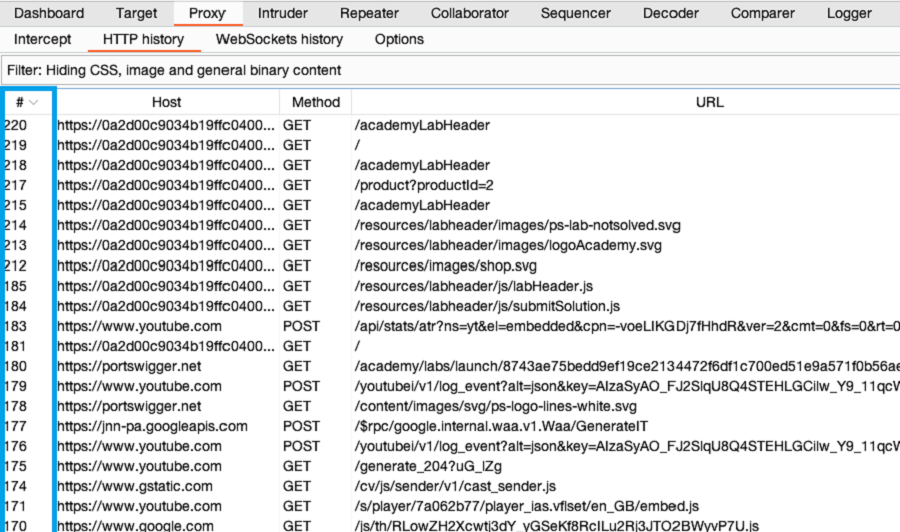

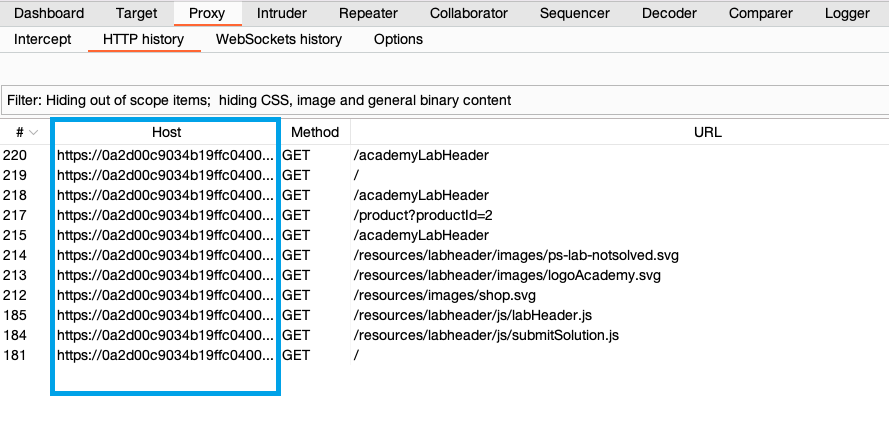

Burpで、Proxy > HTTP履歴タブを開きます。読みやすくするには、リクエストが降順でソートされるまで、左端の列ヘッダ(#)をクリックし続けます。すると、最新のリクエストが上に表示されます。

HTTP履歴には、ブラウザが行った各リクエストの詳細が表示されており、YouTubeやGoogle Analyticsなど関係のない第三者のWebサイトへのリクエストも含まれていることに注目してください。

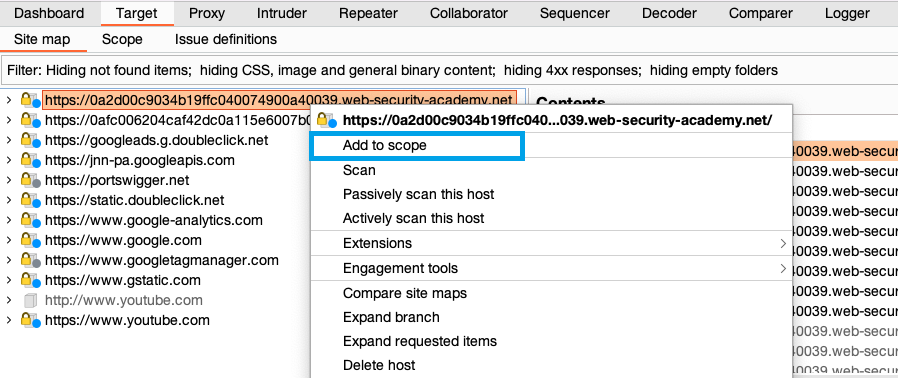

Target > サイトマップに移動します。左側のパネルには、ブラウザが通信したホストのリストが表示されます。対象サイトのノードを右クリックし、スコープに追加をクリックします。ポップアップウィンドウでプロンプトが表示されたら、はいをクリックしスコープ外のトラフィックを除外します。

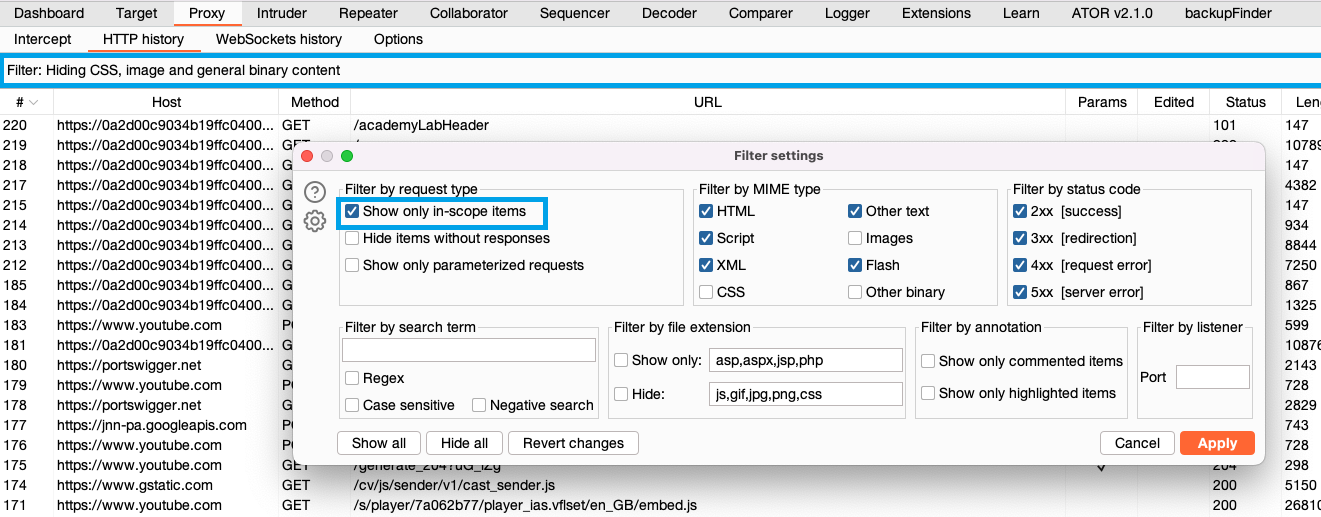

HTTP履歴の上にある表示フィルタをクリックし、スコープ内のアイテムのみ表示を選択します。

HTTP履歴をスクロールして戻してみます。対象のWebサイトのエントリのみが表示されるようになったことに注目してください。その他のアイテムはすべて非表示になっています。これにより履歴は大幅に簡素化され、興味のあるアイテムのみが表示されます。

対象サイトのブラウズを続けても、スコープ外のトラフィックがサイトマップやProxy履歴に記録されないことがわかるでしょう。

おめでとうございます。ターゲットスコープを設定し、HTTP履歴の簡素化に成功しました。次のセクションでは今回の作業を基に、ラボを完了させます。

次のステップ - Burp Repeaterによるリクエストの再発行

次へ