Burp Intruderは、複数の対象ホストに対する攻撃を自動化できます。このチュートリアルではこの機能を使って、指定された対象の有効なサブドメインを列挙して、追加の攻撃対象を発見する方法を紹介します。

この技術は、特に偵察を行う場合に有効です。たとえば、複数のサイトに対する同一の攻撃を自動化する場合など、さまざまな方法で再利用できます。

マルチホストIntruder攻撃は、Burp Suite バージョン2021.12で導入されました。これらの機能を利用するためには、Burp Suiteを最新版にアップデートする必要があるかもしれません。

このチュートリアルでは、次の手法を学びます:

このチュートリアルでは、セキュリティテストを行うためのWebアプリケーションが与えられたと仮定します。このアプリケーション内で発見したコンテンツは、テストの"スコープ内"(つまり有効な対象)とみなされます。そこで、偵察段階の一部として、Burp Intruderを使ってテストを実施するサブドメインを検索します。

Burpブラウザは、暗号化されたHTTPSプロトコルでもHTTP通信を簡単にプロキシできます。設定は不要で、Proxyタブを開き、ブラウザを開くをクリックし、Intercept無効になっているか確認してください。

Burpブラウザを開き、次のURLにアクセスします:

http://portswigger-labs.net/

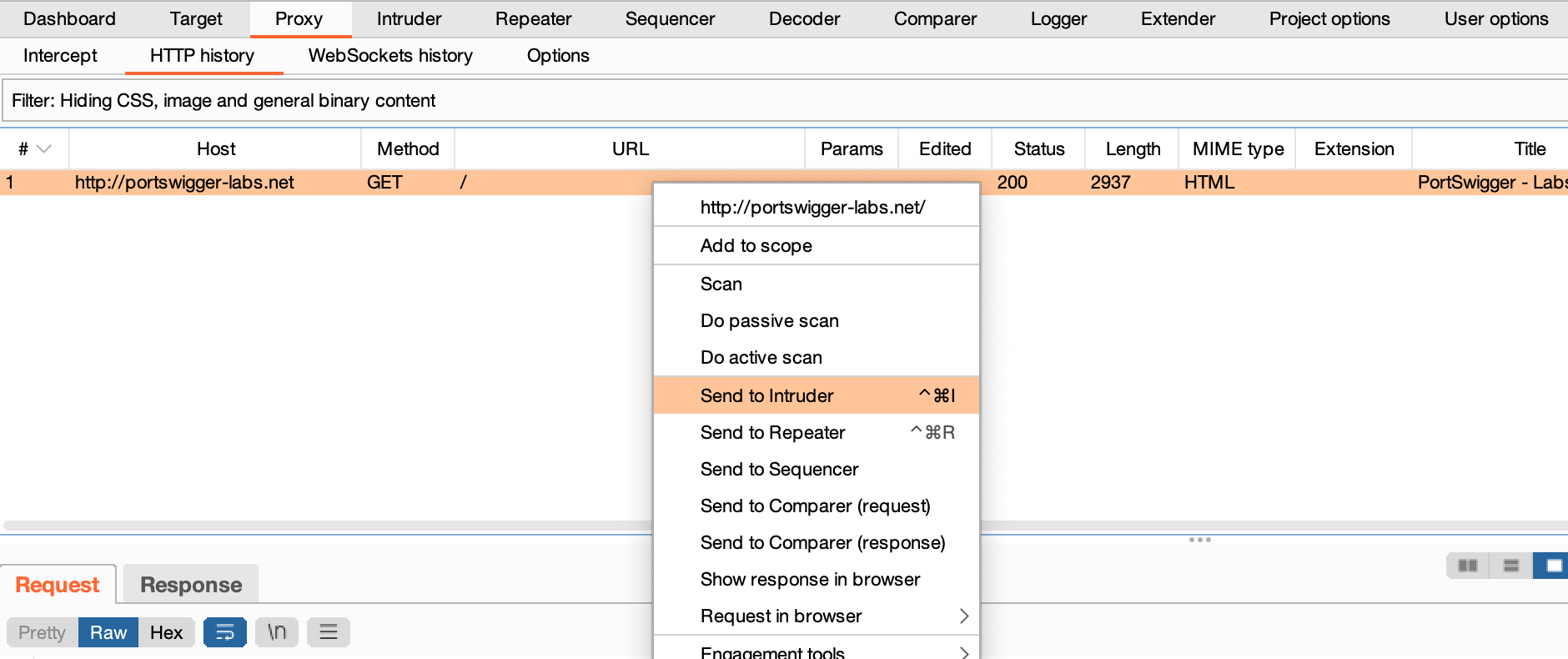

Burp Suiteで、Proxyタブに移動し、HTTP履歴タブをクリックします。ここでは、Burp Suiteを開いた後にBurpブラウザが生成したHTTPリクエストの一覧が表示されます。

http://portswigger-labs.net/のリクエストを右クリックして、Intruderに送信をクリックします。

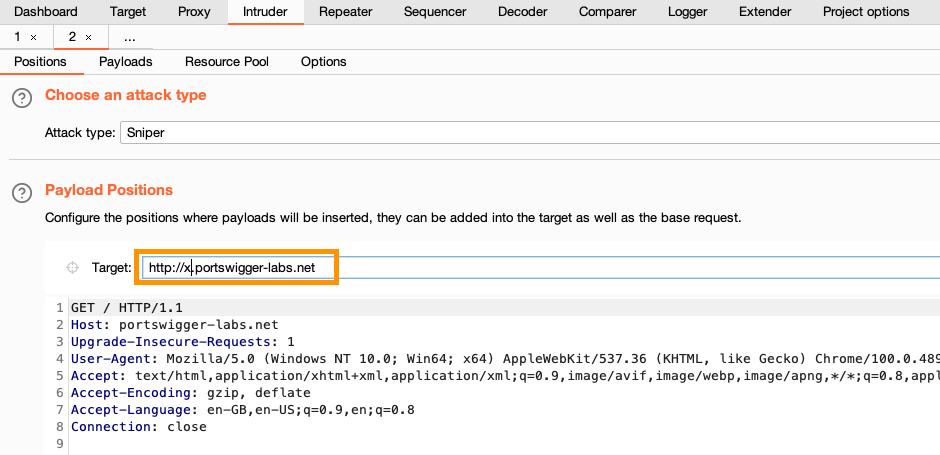

Intruderタブを開くと、リクエストが表示されています。

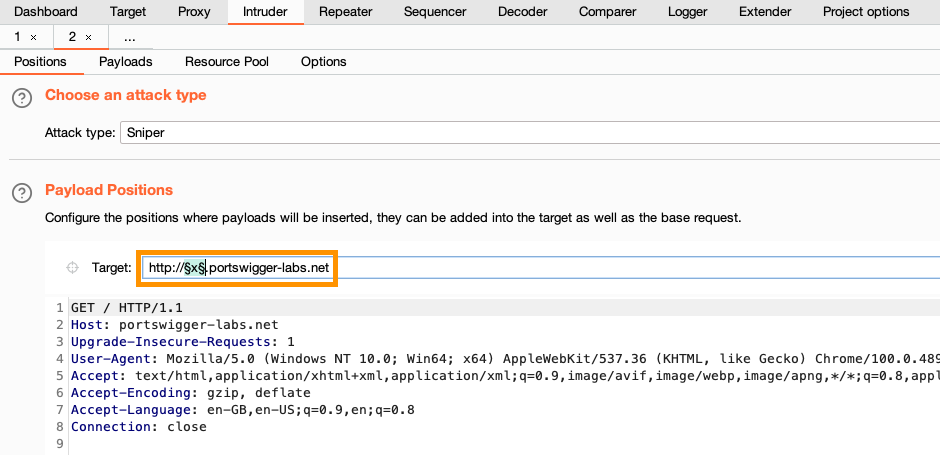

Targetフィールドで、サブドメインのプレースホルダーを追加します。

サブドメインのプレースホルダーを選択し、§追加ボタンをクリックしてペイロードポジションとしてマークします。

このチュートリアルでは、単一の挿入ポイントに対してスナイパー攻撃タイプを使用して、Intruderに潜在的なサブドメイン名のリストを循環させています。攻撃タイプの選択で、"スナイパー"が選択されていることに注目してください。その他のIntruder攻撃タイプは、2つ以上の挿入ポイントが使用できます。

このチュートリアルでは、Burp Suite Professionalに付属しているペイロードのリストを使用しています。経験豊富なテスターは、こういう状況で利用するための独自のリストを収集していることが多いことを覚えておいてください。

リストから追加 ... は、Burp Suite Professionalだけの機能です。Burp Suite Community Editionでこのチュートリアルを続けたい場合は、ステップ 5を読んで興味深いディレクトリ名を見つけ、ステップ 4にあるようにペイロードオプションにこれらの名前を追加してください。

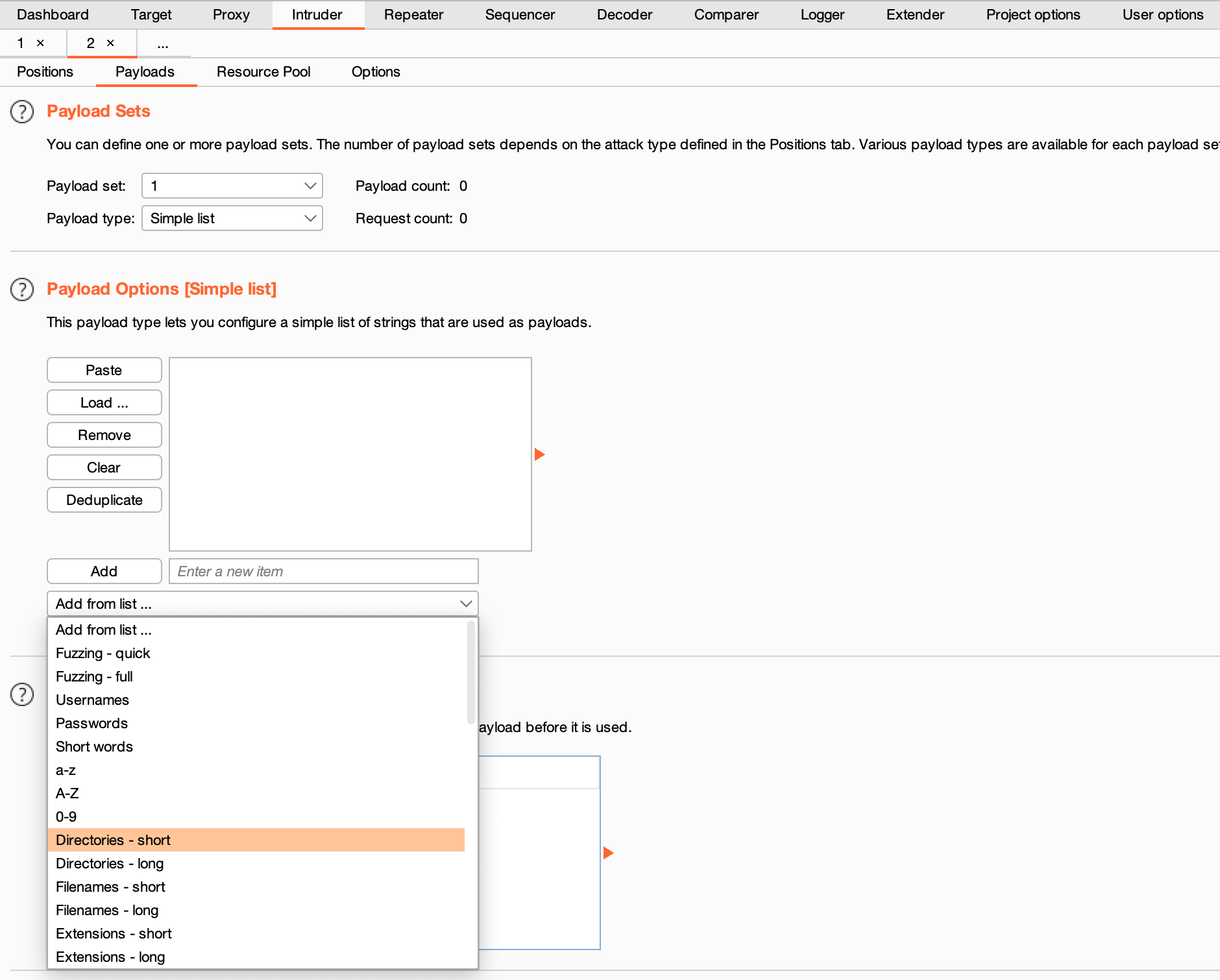

Intruderタブで、ペイロードタブをクリックします。

ペイロードオプション[単純リスト]で、リストから追加 ... ドロップダウンをクリックします。"ディレクトリ - 短"を選択します。すると、ペイロードオプションフィールドに362個の潜在的なディレクトリ名のリストが入力されます。

攻撃開始ボタンをクリックし、攻撃が終了するのを待ちます - これには時間がかかります。

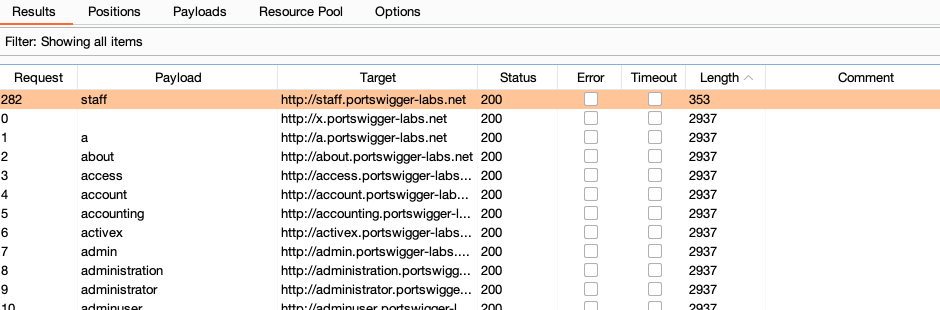

Length列のヘッダをクリックすると、レスポンスを長さでソートできます。ほとんどのリクエストの長さが2937であるのに対し、サブドメインstaff.のリクエストの長さが353であることに注目してください。これは、このリクエストに対するレスポンスが、リストの他のものとは異なるコンテンツを含んでいることを示しています。興味深いリクエストを選択してください。

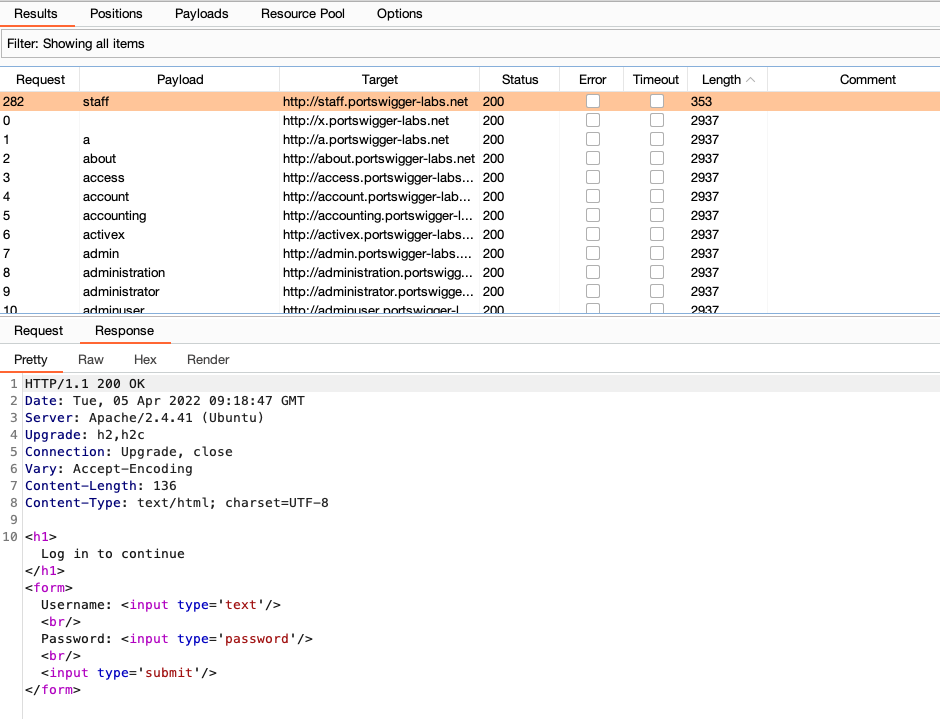

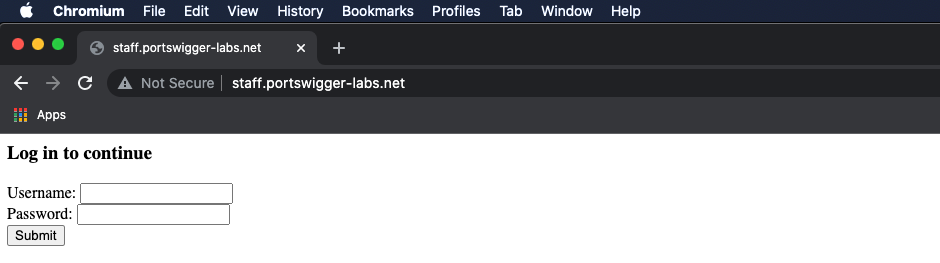

レスポンスをクリックすると、リクエストに対するレスポンスが表示されます。このURLには、何らかのログインフォームが表示されています。

Burpブラウザを開き、発見したURLにアクセスします:

http://staff.portswigger-labs.net/ログインフォームが表示されていることを確認してください。

ログイン機能がある隠れたサブドメインを発見したようです。これは、セキュリティテスターにとってとても興味をそそるでしょう。

おめでとうございます - Burp Intruderを使って、ホストのサブドメインを列挙する方法を学びました。この方法でテスト対象となる攻撃対象が増えたことで、テストアプリケーションの問題を見つけられる可能性が上がるかもしれません。

ここで見つけたようなログインフォームをBurp Intruderでブルートフォースする方法は、Webセキュリティアカデミーの認証トピックを参照するか、あるいはBurp Intruderを使用したログイン機構へのブルートフォースのチュートリアルを参照してください。