有用なデータの収集

Burp Intruderを使用すると、興味深いデータを攻撃から抽出できます。この情報により、最も重要なアイテムに焦点を当てられ、以後の攻撃の材料にできます。

ステップ1: リクエストを探す

パラメータに識別子を含み、識別子についての興味深いデータがレスポンスにあるリクエストを検索します。

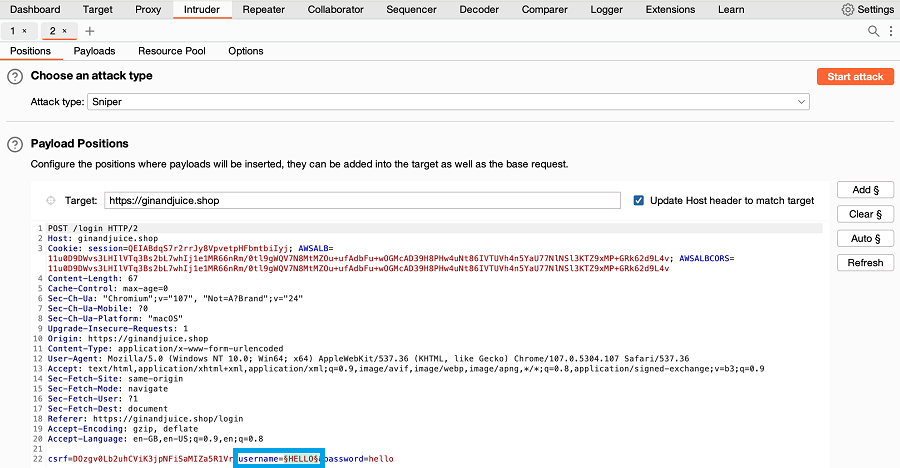

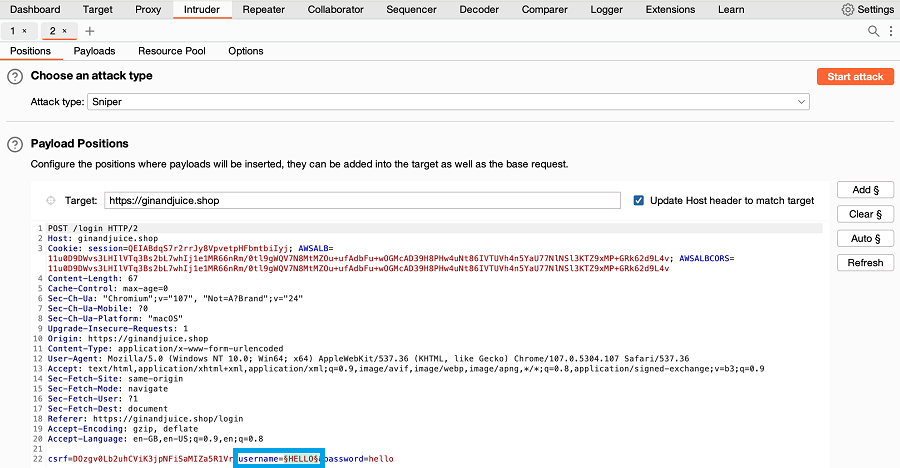

ステップ2: ペイロードポジションを設定する

そのパラメータの値を単一のペイロードポジションに設定します。

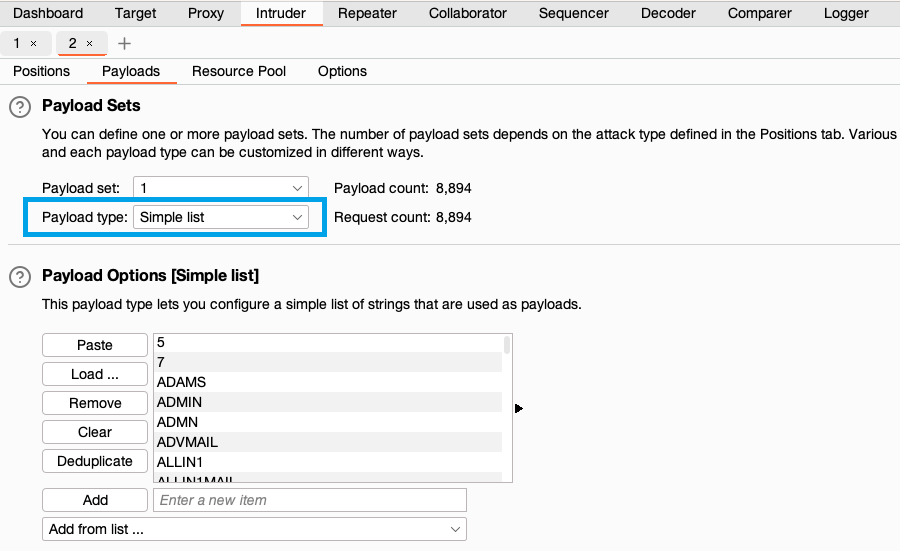

ステップ3: ペイロードタイプを設定する

正しいフォーマットやスキームの識別子候補がテストで生成されるように、適切なペイロードタイプを使います。

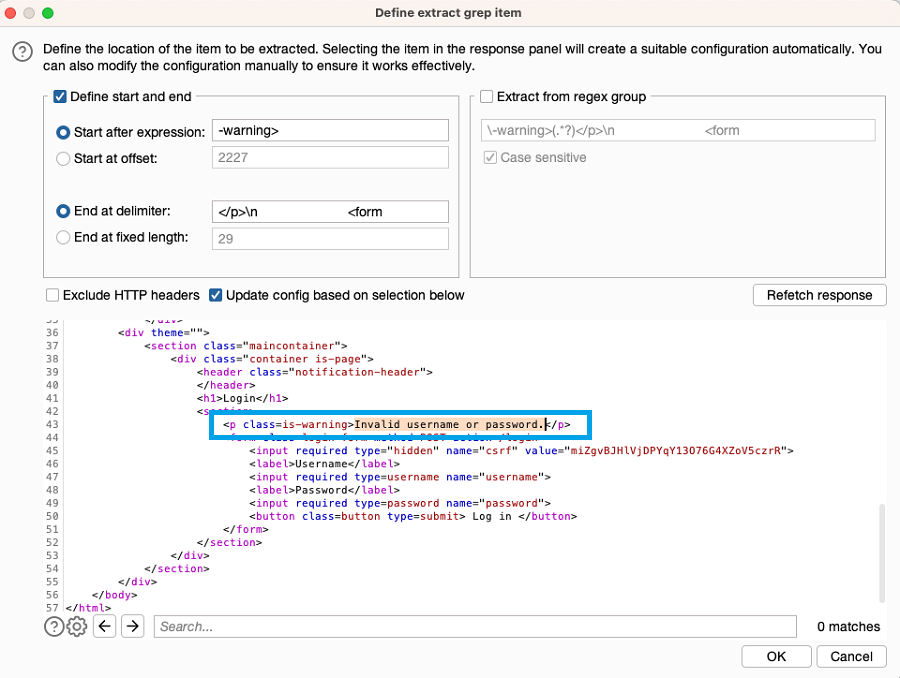

Grep - extractオプションを設定し、各レスポンスから関連データを取得します。詳細は、Burp Intruderオプションを参照してください。

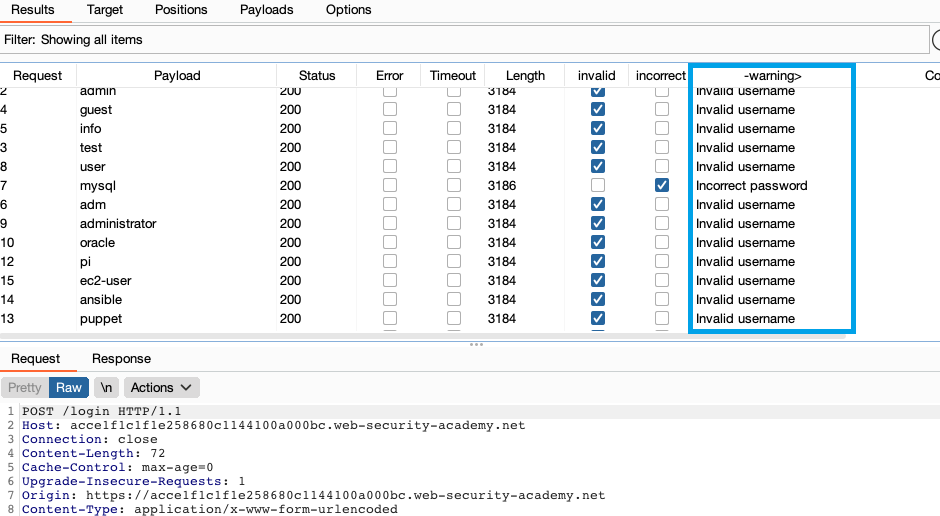

ステップ5: 結果を分析する

攻撃結果を抽出grepの式でソートし、抽出された興味深い情報を見つけます。

データをさらに分析するためにコピー&ペーストするには、controlキーを押しながらヘッダをクリックします。

使用例

さまざまな有用なデータを収集できるように攻撃を設定できます。例:

-

パスワードヒントの抽出 - アプリケーションのパスワード忘れ機能に、一般的なユーザ名のリストを挿入します。各ユーザのパスワードヒントを取得するための、抽出grepアイテムを設定します。これをスキャンすると、簡単に推測できるものが見つけられます。

-

ページタイトルタグの特定 - 数字のペイロードタイプを使用して、ページID番号を巡回します。各ページのHTMLタイトルタグを取得するための、抽出grepアイテムを設定します。これをスキャンすると、興味深いページが見つけられます。

-

ユーザロールの特定 - アプリケーションのユーザプロフィールページに、既知のユーザ名のリストを挿入します。各ユーザのロールを取得するための、抽出grepアイテムを設定します。そして、さらなる攻撃のために管理者アカウントを見つけられます。